איך לזייף נתוני אנליטיקס באתר – מדריך למתחילים

גוגל אנליטיקס הוא אחד הכלים האמינים ביותר בתחום הדיגיטל, אבל לא תמיד אפשר לסמוך עליו בעיניים עצומות. קבלו 3 דרכים לזיוף נתוני אנליטיקס.

מאת: עמית אדלר

מכיוון שגוגל אנליטיקס נסמך על רכיבים מסוימים לצורך פעולתו, מי שמכיר את הרכיבים הללו יכול להשתמש בהם נגד אנליטיקס – ולייצר בו נתונים מזויפים. לאנשי דיגיטל, שכל הזמן עסוקים במרדף אחר נתונים מדויקים, זה לא ייתן יותר מדי; אבל יש לא מעט ספאמרים שמנצלים חלק מהחולשות הללו בקצב גדל והולך.

הנה 3 אפשרויות לעבוד על גוגל אנליטיקס, בסדר קושי עולה.

1. זיוף כניסות לאתר

מבחינת גוגל אנליטיקס, כל כניסה מדפדפן שונה משמעה משתמש שונה.

מכאן שאם רוצים לעבוד על אנליטיקס, ולגרום לו לחשוב שהגיעו 3 משתמשים לאתר במקום רק אחד – כל מה שצריך לעשות הוא להיכנס לאותו אתר משלושה מקורות שונים. לדוגמה: מחשב שולחני, סמארטפון וטאבלט.

גם אם ניכנס לאתר מאותו מכשיר בדיוק – אבל משלושה דפדפנים נפרדים (כרום, אקספלורר ופיירפוקס) – אנליטיקס יחשוב שמדובר בשלושה משתמשים שונים. כן, עד כדי כך.

אם אין לכם סבלנות לעשות זאת ידנית (למי יש?), אפשר לבנות בוט אוטומטי שיעשה את העבודה (וזה אפילו יכול להשפיע על מיקומים בגוגל, אם בא לכם לרדת למחתרת ולעשות קידום שחור).

השמועה אומרת שמודל הייחוס החדש, שעובד בערך באותו סגנון כמו פייסבוק המתקדם יותר, אמור לפתור את הבעיה הזו.

2. זיוף אחוזי נטישה

אחוז הנטישה (Bounce Rate) הוא אחד המדדים הפחות חשובים באנליטיקס (לדעתי, לפחות). אומנם חשוב לדעת מה אחוז הנטישה באתר, וזאת לצורך שיפור המרות וחוויית משתמש; אבל בגדול המדד הזה לא רק שאינו אומר הרבה כשהוא עומד בפני עצמו, אלא שהוא אף ניתן לזיוף בקלות יחסית.

איך מזייפים באונס רייט?

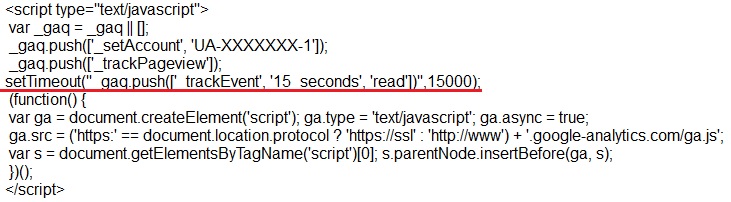

הדרך הפשוטה והמהירה ביותר היא לכוון מחדש את הבאונס רייט באתר (Adjusted Bounce Rate). ניתן לעשות זאת באמצעות הוספת שורה חדשה לקוד האנליטיקס, שקובעת אחרי כמה זמן (באלפיות השנייה) הביקור כבר לא ייחשב כנטישה.

דרך נוספת (וקצת יותר מורכבת) לשינוי הבאונס רייט מחייבת לשלוח היטים (Hits) עבור כל פעולה אפשרית, ולו הזניחה ביותר, בכל כניסה לאתר (Session).

נניח שנכנסתי לאתר כלשהו, גללתי עד מחצית העמוד ובסוף החלטתי לצאת החוצה אחרי 20 שניות. מכיוון שהעמוד שממנו נכנסתי הוא גם העמוד שממנו יצאתי – בלי לבקר בעמודים אחרים – הבאונס יהיה גבוה מאוד. בנוסף מכיוון שלא עברתי לשום עמוד אחר, זמן השהייה שלי יירשם כאפס (אנליטיקס יודע למדוד זמן שהייה רק אם עברנו לעמוד נוסף).

אבל אם נגרום למשתמש לשלוח היט כלשהו בזמן הקצר הזה, בו הוא נמצא בעמוד, נוכל להוריד את רמת הבאונס רייט שתירשם באנליטיקס.

הדרך הקלה ביותר לעשות זאת (מבחינתי) היא להשתמש בתג מנג'ר בשני שלבים:

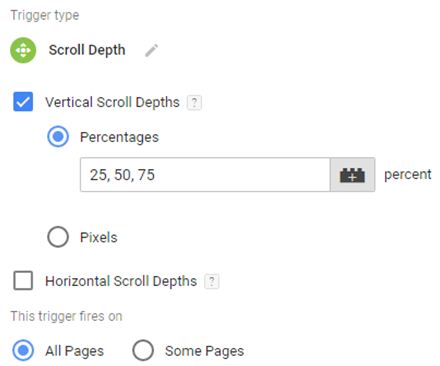

שלב 1 – יש כנראה אינספור דרכים לעשות זאת, אבל החביבה מבחינתי היא פתיחת טריגר מסוג Scroll Depth, העוקב אחר אחוזי הגלילה בדף: 25%, 50%, 75% וכן הלאה לבחירתך. כמו כן הטריגר חייב לפעול בכל עמודי האתר (All Pages), אחרת לא נוכל לזייף את הבאונס רייט הממוצע.

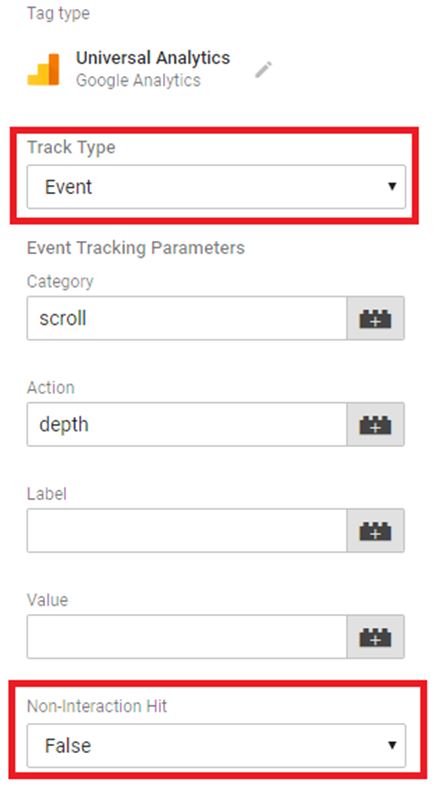

שלב 2 – לאחר שהגדרנו את הטריגר יש להוסיף תג מסוג אירוע אנליטיקס שיקלוט את הנתונים. בשלב זה חשוב להשאיר את Non-interaction Hit במצב False – אחרת נשיג בדיוק את ההפך ממה שאנו מנסים לעשות (דהיינו – להשפיע על הבאונס רייט).

מרגע שיצרנו את האירוע אין חובה להקים אותו כהמרה בגוגל אנליטיקס, משום שאירועים נשלחים אוטומטית לאנליטיקס. כמובן שאפשר לעשות זאת לא רק עם גלילה, אלא עם כל צורת מעקב אחרת מסוג אירוע (Event) – קליקים באתר, מילוי טופס וכן הלאה.

ראו הוזהרתם – ייתכן שבסופו של דבר אתם עלולים לשבש לחלוטין את אחוזי הנטישה באנליטיקס. עקבו אחר השינויים, והחליטו האם שווה לכם להשאיר את האיוונטים כ- Non Interaction Hit (שהוא בעצם הרכיב שעושה את ההבדל בין BR תקין למזויף).

האם אותם ספאמרים שהזכרתי בהתחלה יכולים לשבש לכם את נתוני ה- BR?

רוב הסיכויים שכן, ועל כך בשלב הבא.

3. זיוף כלל נתוני האנליטיקס

עד להיוולדו של קוד היוניברסל, גוגל אנליטיקס היה יחסית מיושן ולא באמת ידע לעקוב אחרי מכשירים שונים (בהשוואה לפייסבוק אנליטיקס, המתקדם יותר מבחינת יכולות מעקב). מרגע שיוניברסל נכנס לתמונה, האפשרויות התפתחו הודות לשיטה חדשה בשם "פרוטוקול המדידה" (Measurement Protocol).

מה כל כך מיוחד בפרוטוקול המדידה ואיך הוא קשור לזיוף נתונים?

ראשית, מכיוון שיוניברסל אנליטיקס שומר נתונים ברמת השרת (בניגוד לאנליטיקס הישן ששמר אותם ברמת המכשיר), פרוטוקול המדידה מאפשר לנו לעקוב אחר המשתמש גם אם נכנס מדפדפנים ומכשירים שונים (זוכרים את סעיף 1? דפדפן שונה = משתמש שונה).

שנית, פרוטוקול המדידה מאפשר לשלוח מידע ישירות לאנליטיקס. למעשה הוא נוצר על ידי גוגל כדי לאפשר מעקב מתוחכם ויעיל יותר בין מכשירים. לא רק מחשבים וסמארטפונים, אלא אפילו מערכות CRM, קופות רושמות, וכמובן, איך לא, כל מוצר שמחובר לאינטרנט (IoT).

פועל יוצא מכך הוא שלא רק שניתן לשלוח מידע מזויף לאנליטיקס, אלא אפשר לעשות זאת גם בלי להיכנס לאתר.

נשמע הזוי?

שורת קוד אחת פשוטה עושה את העבודה.

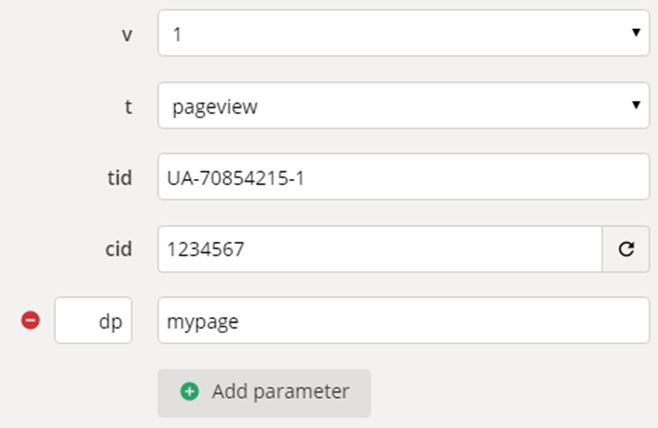

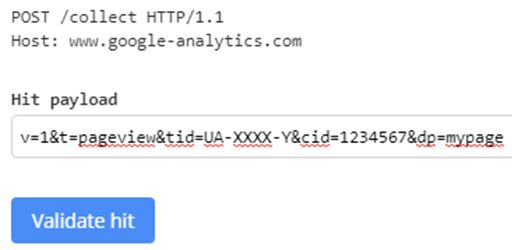

הנה מרכיבי הקוד העיקריים ב- Hit Builder של גוגל, שעוזר לבנות את שליחת המידע:

http://www.google-analytics.com/collect?v=1&t=pageview&tid=UA-XXXX-Y&cid=1234567&dp=mypage

v – קבוע השווה תמיד 1

t – סוג המידע הנשלח לאנליטיקס (pageview, event, transaction, social וכן הלאה)

tid – קוד האנליטיקס הרלוונטי (UA-XXXXX-Y)

cid – מספר מזהה של המשתמש (או לכתוב אותו ידנית או להשתמש בסקריפט לשליפה):

ga.getAll()[0].get(‘clientId’);

לאחר כל אלה חובה להוסיף עוד פרמטר אחד לפחות, בהתאם לסוג המידע שאנו רוצים לשלוח (רשימת הפרמטרים המלאה נמצאת כאן):

אם מדובר ב- event אז המידע יהיה דומה לרכיבים של אירוע באנליטיקס:

ec = event category

ea = event action

וכן הלאה

אם נרצה לייצר מקור הגעה:

dr = document referrer

dt = document title

dp = document path

וכן הלאה

אם אתם משתמשים ב- dp חובה לקודד תווים מיוחדים ואותיות בעברית (אפשר בכלי הזה או באחרים).

כך זה נראה בכלי של גוגל:

לאחר שהרכבנו את השרשור הרצוי (ראו שוב דוגמה למעלה), נלחץ על Validate כדי לוודא את תקינות הקוד. ללא קוד תקין לא נוכל לשלוח את המידע לאנליטיקס.

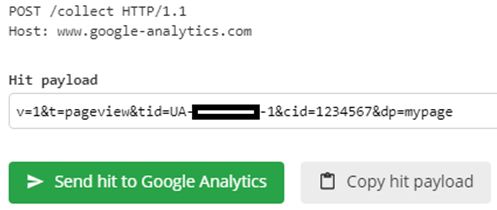

אם יש אישור נוכל לבצע שליחה לאנליטיקס (Send hit) כדי לראות שזה אכן עובד:

רגע לפני סיום

מצד אחד זה פתרון מעולה של גוגל ליצירת חיבור בין עולם האונליין לעולם האופליין: מתי משתמשים במכונת הקפה, מתי פותחים את המקרר ושאר מעקבי המרה הזויים כיד הדמיון הטובה. מצד שני ניתן לנצל את הידע הזה לשליחת נתונים מזויפים לאנליטיקס (כולל שיבוש באונס רייט אם נרצה בכך, בהמשך לסעיף הקודם).

כדי לסנן את הספאם הזה יוצרים פילטר באנליטיקס, אבל מכיוון שבכל פעם הספאמרים מחדשים ומתחדשים – צריך לפקוח עין ולעדכן את המסנן.

למרבה הפלא גוגל לא הצליחה לפתור את הבעיה עד היום – והספאמרים חוגגים. אם ראיתם כניסות לאתר מתוך מקורות תנועה בשמות הזויים כגון share buttons או כתובות מוזרות בסגנון I love trump וכדומה – מדובר בדיוק בספאם מהסוג הזה. רק חסר שיום אחד הספאמרים יחליטו לזייף גם המרות ועסקאות.